WP Go Maps Plugin Vulnerability kembali menjadi sorotan setelah terungkap celah serius yang mengancam ratusan ribu situs WordPress di seluruh dunia. Plugin peta yang populer ini digunakan untuk menampilkan lokasi bisnis, kantor, hingga titik layanan publik, namun kini justru menjadi pintu masuk potensial bagi peretas. Dengan lebih dari 300 ribu instalasi aktif, isu ini bukan sekadar masalah teknis, melainkan problem keamanan yang bisa berimbas pada reputasi pemilik situs, kebocoran data, hingga pengambilalihan penuh dashboard WordPress.

Lonjakan Populer, Lalu Dihantam WP Go Maps Plugin Vulnerability

Popularitas WP Go Maps tidak lepas dari kemudahannya dipasang dan dipakai oleh pengguna non teknis. Cukup beberapa klik, pemilik situs bisa menampilkan peta interaktif berbasis Google Maps atau OpenStreetMap tanpa perlu menulis kode. Namun di balik kemudahan itu, WP Go Maps Plugin Vulnerability menunjukkan bahwa setiap plugin pihak ketiga selalu membawa risiko tambahan ke dalam ekosistem WordPress.

Banyak pemilik situs kecil hingga menengah bergantung pada plugin ini untuk menampilkan lokasi toko fisik, kantor cabang, hingga titik distribusi. Mereka jarang menyadari bahwa satu kelemahan di sisi plugin dapat menjadi celah bagi penyerang untuk menyusup, mengunggah file berbahaya, atau mengubah konfigurasi situs. Di era ketika serangan terhadap WordPress terus meningkat, satu celah saja sudah cukup untuk menjerat ribuan korban dalam waktu singkat.

Mengupas Cara Kerja WP Go Maps Plugin Vulnerability

Di balik istilah teknis yang rumit, WP Go Maps Plugin Vulnerability pada dasarnya berkaitan dengan cara plugin menangani input pengguna dan permintaan ke server. Plugin WordPress yang tidak melakukan validasi dan sanitasi data dengan baik akan membuka peluang injeksi kode atau eksekusi perintah yang tidak diinginkan.

Dalam banyak kasus serupa, kelemahan muncul karena fungsi AJAX atau REST API yang dapat diakses tanpa otentikasi memadai. Fitur yang seharusnya hanya digunakan oleh admin atau editor justru dapat dipanggil oleh pengunjung anonim, lalu dimanipulasi untuk menjalankan tindakan berbahaya.

Titik Lemah Teknis di Balik WP Go Maps Plugin Vulnerability

Pada struktur plugin WordPress modern, beberapa titik rawan sering muncul berulang, dan WP Go Maps Plugin Vulnerability tidak lepas dari pola tersebut. Biasanya, celah ada di:

1. Endpoints AJAX yang tidak dilindungi

Fungsi AJAX yang dipanggil melalui admin ajax atau REST API sering kali tidak diberi pembatasan hak akses. Jika pengembang lupa menambahkan pemeriksaan kemampuan pengguna atau nonce keamanan, penyerang bisa memanggil fungsi itu dari luar, seolah olah mereka adalah admin.

2. Kurangnya sanitasi dan validasi input

Data yang dikirim melalui form, query string, atau body request harus dibersihkan sebelum digunakan. Jika tidak, data itu bisa dipakai untuk menyisipkan script jahat, mengubah pengaturan, atau memodifikasi entri database.

3. Penyimpanan data tanpa filter ke dalam database

Ketika input disimpan apa adanya ke tabel WordPress, lalu ditampilkan kembali di halaman front end tanpa escaping, potensi serangan XSS meningkat tajam. Ini bisa dimanfaatkan untuk mencuri cookie sesi, token, atau bahkan menginjeksikan backdoor ke halaman admin.

4. Penggunaan nonce yang lemah atau tidak konsisten

Nonce adalah salah satu mekanisme kunci di WordPress untuk mencegah serangan CSRF. Jika implementasinya salah atau diabaikan, penyerang bisa memaksa admin yang sedang login untuk mengeksekusi tindakan berbahaya tanpa disadari.

Dalam konteks WP Go Maps Plugin Vulnerability, kombinasi dari beberapa faktor di atas membuat plugin ini menjadi target empuk. Peretas yang memindai internet secara otomatis akan mencari versi plugin yang rentan, lalu menjalankan skrip massal untuk mengeksploitasi kelemahan tersebut.

Skala Ancaman Saat WP Go Maps Plugin Vulnerability Terbuka

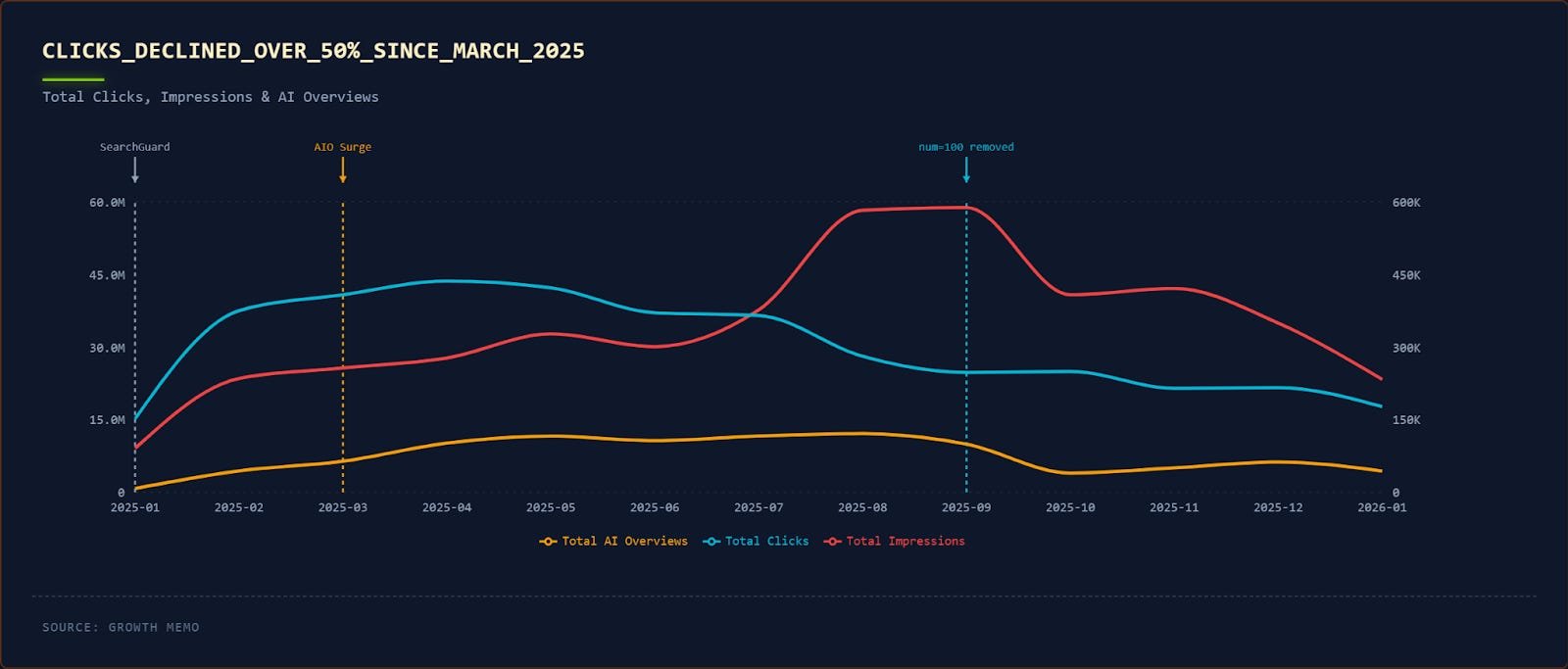

Ketika sebuah plugin dengan ratusan ribu instalasi aktif diketahui memiliki celah, konsekuensi langsungnya adalah peningkatan risiko serangan terotomatisasi. WP Go Maps Plugin Vulnerability bukan sekadar isu lokal yang menimpa satu dua situs, melainkan ancaman yang bisa menyentuh berbagai sektor, dari blog pribadi hingga portal bisnis dan lembaga publik.

Dalam ekosistem WordPress, begitu sebuah kelemahan dipublikasikan, skrip eksploit akan muncul hanya dalam hitungan jam atau hari. Penyerang tidak perlu mengetahui siapa pemilik situs, cukup memindai versi plugin yang digunakan. Jika versi rentan terdeteksi, serangan pun dilancarkan tanpa pandang bulu.

Potensi Kerusakan Akibat WP Go Maps Plugin Vulnerability

Dampak dari WP Go Maps Plugin Vulnerability bisa berlapis dan meluas. Beberapa skenario yang paling sering terjadi antara lain:

1. Penyisipan konten berbahaya

Penyerang dapat memanfaatkan celah untuk menambahkan script atau iframe tersembunyi ke halaman situs. Pengunjung yang membuka halaman tersebut bisa diarahkan ke situs phishing, malware, atau halaman iklan paksa.

2. Pengambilalihan akun admin

Jika celah memungkinkan injeksi kode atau pencurian cookie sesi, akun admin bisa diambil alih. Setelah itu, penyerang bebas mengubah tema, menambah user baru, atau menginstal plugin berbahaya lain.

3. Penyimpanan backdoor

Dalam banyak kasus, peretas akan mengunggah file backdoor ke server, misalnya file PHP tersembunyi yang bisa dieksekusi kapan saja. Meski plugin sudah diperbarui atau dihapus, backdoor ini tetap tinggal dan menjadi pintu masuk permanen.

4. Penurunan reputasi dan kepercayaan

Situs yang terinfeksi sering kali menampilkan konten aneh, diarahkan ke halaman asing, atau ditandai sebagai berbahaya oleh mesin pencari. Reputasi pemilik situs menurun, pengunjung lari, dan proses pemulihan bisa memakan waktu panjang.

5. Sanksi dari mesin pencari dan penyedia hosting

Google dan mesin pencari lain dapat menandai situs sebagai berbahaya, sementara beberapa penyedia hosting akan menangguhkan akun yang terdeteksi menyebarkan malware. Akibatnya, pemilik situs harus berjuang memulihkan layanan sambil membersihkan seluruh sistem.

“Di ekosistem WordPress, satu plugin rentan dengan ratusan ribu instalasi bisa berubah menjadi bencana kolektif, karena serangan tidak lagi bersifat individual, melainkan massal dan terotomatisasi.”

Respons Pengembang Terhadap WP Go Maps Plugin Vulnerability

Ketika isu keamanan mencuat, kecepatan dan transparansi pengembang menjadi penentu seberapa parah kerusakan yang terjadi. Dalam kasus WP Go Maps Plugin Vulnerability, pengembang biasanya akan merilis pembaruan dalam bentuk patch keamanan, disertai catatan rilis yang menjelaskan perbaikan yang dilakukan.

Namun, tidak semua pemilik situs segera memperbarui plugin. Banyak yang menunda, lupa, atau bahkan mematikan pembaruan otomatis. Di sinilah jurang antara pengembang dan pengguna terasa jelas. Meski patch sudah tersedia, situs yang tetap menggunakan versi lama akan terus berada dalam posisi berbahaya.

Rantai Komunikasi Saat WP Go Maps Plugin Vulnerability Terungkap

Ketika WP Go Maps Plugin Vulnerability diketahui, alur penanganan idealnya mengikuti beberapa langkah berikut:

1. Peneliti keamanan menemukan celah

Biasanya, celah ditemukan oleh peneliti atau perusahaan keamanan yang melakukan audit. Mereka melaporkan temuan tersebut secara tertutup kepada pengembang plugin.

2. Pengembang menyiapkan patch

Setelah menerima laporan, tim pengembang menganalisis kelemahan, menulis perbaikan, dan menguji agar celah tertutup tanpa merusak fungsi utama plugin.

3. Rilis pembaruan dan publikasi peringatan

Versi baru plugin dirilis melalui repositori resmi WordPress. Di saat yang sama, catatan rilis dan terkadang peringatan keamanan dipublikasikan agar pengguna segera memperbarui.

4. Publikasi detail teknis oleh peneliti

Setelah patch tersedia, peneliti biasanya mempublikasikan detail teknis mengenai WP Go Maps Plugin Vulnerability. Ironisnya, informasi ini sering dimanfaatkan oleh pihak jahat untuk mengembangkan skrip eksploit, sementara banyak pengguna belum juga memperbarui plugin.

5. Peringatan dari penyedia keamanan dan hosting

Layanan keamanan web dan penyedia hosting akan mengirim peringatan ke pelanggan yang terdeteksi masih menggunakan versi rentan, mendorong mereka untuk segera mengambil tindakan.

Rantai ini hanya efektif jika diakhiri dengan langkah nyata dari pemilik situs. Tanpa pembaruan di sisi pengguna, semua upaya pengembang dan peneliti hanya menjadi catatan teknis yang tidak mengurangi jumlah situs yang rentan.

Mengapa WP Go Maps Plugin Vulnerability Mudah Diabaikan

Banyak pemilik situs WordPress menganggap keamanan sebagai urusan sekunder. Fokus utama sering kali pada tampilan, konten, dan trafik. WP Go Maps Plugin Vulnerability menjadi contoh nyata bagaimana kelalaian kecil dalam mengelola plugin bisa membawa konsekuensi besar.

Di dashboard WordPress, notifikasi pembaruan sering kali menumpuk. Sebagian pemilik situs enggan mengklik tombol update karena takut situs rusak atau tampilan berubah. Ada juga yang jarang login ke dashboard, sehingga tidak pernah melihat peringatan sama sekali.

Kebiasaan Buruk yang Memperparah Risiko WP Go Maps Plugin Vulnerability

Beberapa pola kebiasaan yang memperbesar risiko antara lain:

1. Tidak mengaktifkan pembaruan otomatis

Banyak plugin, termasuk WP Go Maps, bisa diperbarui otomatis. Namun, pemilik situs sering mematikannya karena khawatir ada konflik dengan tema atau plugin lain.

2. Menggunakan versi WordPress yang usang

WordPress inti yang tidak diperbarui meningkatkan risiko kompatibilitas dan keamanan. Kombinasi inti usang dan plugin rentan adalah resep sempurna untuk insiden besar.

3. Mengabaikan log dan peringatan keamanan

Plugin keamanan sering memberi sinyal adanya aktivitas mencurigakan. Jika log ini tidak pernah dibaca, tanda awal eksploit WP Go Maps Plugin Vulnerability bisa tidak terdeteksi.

4. Menggunakan terlalu banyak plugin

Semakin banyak plugin terpasang, semakin luas permukaan serangan. Pemilik situs sering menginstal plugin untuk uji coba, lalu lupa menghapusnya, padahal setiap plugin adalah potensi titik lemah.

5. Tidak memiliki prosedur audit berkala

Situs yang berjalan bertahun tahun tanpa audit keamanan berkala sangat rentan. Tidak ada yang memeriksa apakah plugin masih didukung, apakah ada celah baru, atau apakah konfigurasi sudah sesuai standar keamanan.

“Keamanan situs WordPress sering runtuh bukan karena serangan yang sangat canggih, tetapi karena kebiasaan sederhana yang diabaikan terus menerus, seperti menunda pembaruan satu plugin yang dianggap sepele.”

Strategi Mitigasi Langsung untuk WP Go Maps Plugin Vulnerability

Begitu informasi tentang WP Go Maps Plugin Vulnerability muncul, langkah pertama yang harus dilakukan pemilik situs adalah memeriksa versi plugin yang terpasang. Jika versi yang digunakan termasuk dalam daftar rentan, pembaruan harus dilakukan segera tanpa menunggu.

Namun, pembaruan saja belum tentu cukup jika situs sudah sempat dieksploitasi sebelum patch diterapkan. Oleh karena itu, mitigasi harus dilakukan secara menyeluruh, tidak hanya di level plugin.

Langkah Teknis Menghadapi WP Go Maps Plugin Vulnerability

Beberapa langkah yang perlu dipertimbangkan oleh administrator situs:

1. Memperbarui plugin ke versi terbaru

Masuk ke dashboard WordPress, buka menu plugin, dan periksa WP Go Maps. Jika ada pembaruan, segera jalankan. Setelah itu, cek kembali catatan rilis untuk memastikan celah keamanan telah ditutup.

2. Memeriksa log aktivitas dan akses

Jika menggunakan plugin keamanan atau log aktivitas, telusuri apakah ada permintaan mencurigakan ke endpoint yang terkait dengan WP Go Maps. Aktivitas tidak wajar, seperti perubahan pengaturan yang tidak dikenal, harus diinvestigasi.

3. Memindai file dan database

Jalankan pemindaian malware melalui plugin keamanan atau layanan eksternal. Fokus pada file yang baru dimodifikasi, direktori upload, dan tabel yang mungkin digunakan plugin untuk menyimpan data.

4. Mengganti kredensial penting

Jika ada indikasi penyusupan, ganti password admin, editor, dan akun hosting. Regenerasi kunci dan salt WordPress untuk memutus sesi yang mungkin sudah disusupi.

5. Menonaktifkan plugin sementara jika perlu

Bila belum yakin dengan integritas plugin atau situs, menonaktifkan WP Go Maps sementara bisa menjadi langkah pencegahan. Peta mungkin tidak tampil, tetapi risiko serangan lanjutan bisa ditekan.

6. Mengaktifkan pembaruan otomatis untuk plugin penting

Untuk plugin yang memiliki riwayat celah keamanan atau yang sangat populer, pembaruan otomatis dapat menjadi garis pertahanan pertama. Termasuk WP Go Maps jika masih digunakan.

Langkah langkah ini membutuhkan kedisiplinan dan sedikit pengetahuan teknis, tetapi jauh lebih murah dibandingkan biaya pemulihan setelah situs benar benar diambil alih.

Pelajaran Keamanan dari Kasus WP Go Maps Plugin Vulnerability

WP Go Maps Plugin Vulnerability menyajikan pelajaran klasik dalam pengelolaan situs berbasis WordPress. Ketergantungan pada plugin pihak ketiga adalah kekuatan sekaligus kelemahan platform ini. Di satu sisi, plugin memudahkan semua orang membangun situs kaya fitur. Di sisi lain, setiap plugin adalah potensi titik serang yang harus diawasi.

Bagi pemilik situs, insiden seperti ini seharusnya menjadi pemicu untuk meninjau ulang seluruh tumpukan plugin yang digunakan. Apakah semua plugin benar benar diperlukan, atau hanya memenuhi keinginan sesaat? Apakah pengembang plugin aktif merilis pembaruan, atau sudah lama meninggalkannya?

Kesadaran bahwa WP Go Maps Plugin Vulnerability dapat menyentuh 300 ribu situs sekaligus menunjukkan bahwa keamanan tidak bisa lagi dianggap urusan teknisi semata. Ini adalah bagian dari manajemen risiko bisnis, reputasi, dan kepercayaan publik yang harus dikelola dengan serius dari hari ke hari.

Comment